[AWS Config 요약]

AWS Config는 Rule 생성을 통해 AWS IAM(유저 및 권한) 및 인프라에 대한 보안 관리를 도와주는 서비스

Rule들은 190개가 존재하며, 이미 AWS에서 생성한 Rule들

(ex. 방화벽에 22번 포트 오픈, IAM User에 MFA 적용 확인 등)

커스텀룰도 생성 가능 가능

다만 Lambda의 스크립트 개발을 통해 AWS API로 들어오는 Event를 받아 처리해야 하기 때문에 어려움(안 해봄)

또한 너무 많은 Rule이 존재하여 보안 담당자가 컨트롤하기 어려운 부분(?)이 있기 때문에 AWS에서는 미리 만들어 놓은 템플릿을 제공

템플릿은 Rule들의 집합이며, AWS 자체 혹은 기타 컴플라이언스에 맞춰 Rule을 모아놓은 것

[AWS Templete 확인]

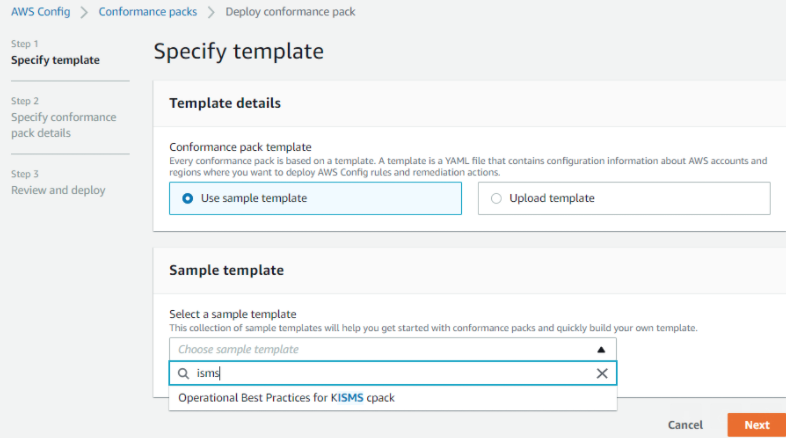

AWS Console -> AWS Config -> Conformance packs 에서 Deploy conformance pack 클릭

아래와 같은 화면을 볼 수 있음

그러면 Select a sample template에서 다양한 컴플라이언스 템플릿들을 확인 가능

최근에는 한국 ISMS를 위한 템플릿도 제공

[AWS KISMS 템플릿 적용 시]

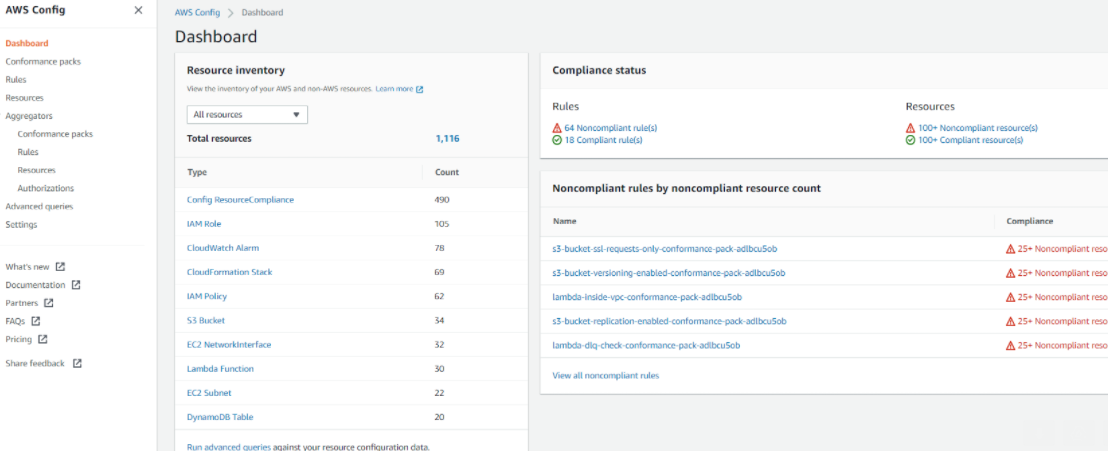

계정에 KISMS 템플릿을 적용 시에 Dashboard를 보면 아래와 같은 화면을 볼 수 있음

해당 계정에는 몇 가지 실제 서비스가 운영 중에 있음(개인정보 X)

KISMS 룰들의 정책 위반이 64개가 있으며, 18개가 정책을 준수 중이라고 확인

또한 영향 받는 리소스들은 100개 이상.. holly

그럼 Rules로 들어가면 각 Rule들에 대한 정책 준수 결과를 확인할 수 있음

All / Compliant / Noncompliant로 구분 가능, 아쉽게도 아직 검색 기능은 제공하고 있지 않음

매우 많은 리소스들이 KISMS Rule을 준수하고 있지 않음... holy

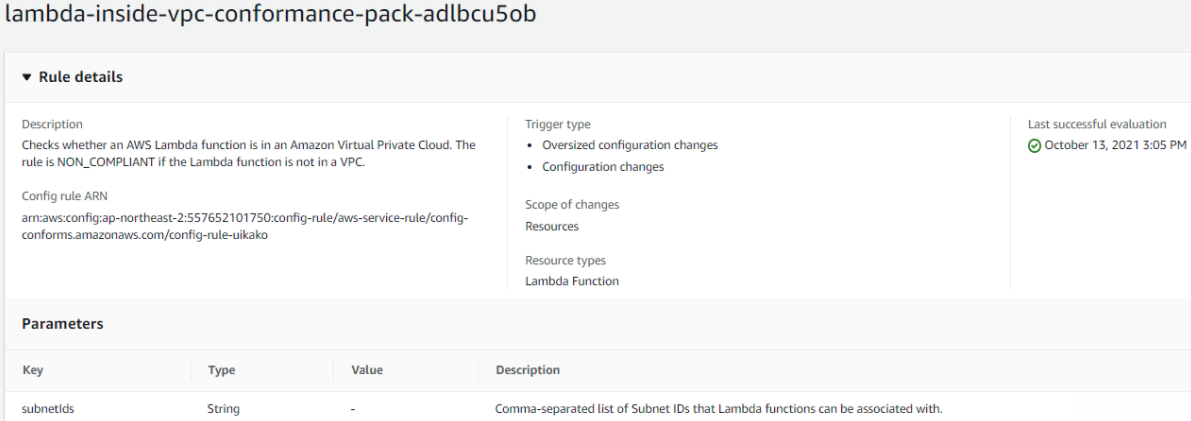

그럼 한 가지 예로 마지막에 있는 lambda-inside-vpc-conformance-pack을 보겠음

해당 규정을 지키지 않고 있는 lambda-inside-vpc-conformance-pack을 설명을 보면,

Lambda를 Public 구간이 아닌, VPC 내 생성을 권고

또한 마지막 규정 평가는 2021년 10월 13일 15:05분에 진행 됐다는 것을 알 수 있음

아래에는 해당 룰을 지키지 않고 있는 리소스들을 나열

위와 같은 방식으로 AWS Config 보안 점검이 가능

다만 Rule의 중요도 선정과 리소스들의 구분 작업이 필요

리소스들 구분이 되었다면 아래와 같이 AWS Resource들에 태그를 이용하여, 컴플라이언스가 필요한 리소스와 필요하지 않은 리소스 구분 가능

추가로 AWS Config는 하나의 AWS 보안 계정을 생성하고, 다수의 AWS을 감사 가능(안 해봄)

또한 평가 시간이나 주기를 정할 수 있고, API를 통해 해당 리소스들에 대한 평가 결과를 노티 가능

내부 중요 프로세스가 있다면 해당 정책은 Lambda를 통해 커스텀 스크립트를 개발해서 커스텀룰 생성 가능(안 해봄)

아래는 KISMS에 적용된 Rule 정리

'Security&Identity' 카테고리의 다른 글

| AWS Key Management Service(KMS) (0) | 2022.12.20 |

|---|